-

Continue reading →: Competenza ed addestramento

Provo ad affrontare un tema che mi sta a cuore e per il quale sarà inevitabilmente necessario fare delle integrazioni al mio ragionamento, spero coinvolgendo proprio quelle figure che oltre ad essere competenti sono anche addestrate o desiderano esserlo. Mi limiterò, in questo post, alla mia area di competenza (appunto),…

-

Continue reading →: Supply Chain Attack

Di per se il concetto è molto semplice: viene colpito un elemento vulnerabile di una organizzazione in un contesto di intima relazione con altre organizzazioni al fine di colpire l’intero cluster. Le organizzazioni (aziende, enti privati e pubblici, associazioni, ecc) sono oggi molto legate tra loro in rapporti di cooperazione,…

-

Continue reading →: Armamenti Cyber

Da qualche giorno ho iniziato a riflettere su un tema etico che interessa tutto il mondo della ricerca scientifica in — credo — tutti i campi: la possibilità che il proprio lavoro sia trasformato in un’arma. Siamo tutti consapevoli del fatto che la ricerca nel campo della sicurezza offensiva sviluppa competenze, tecniche e strumenti…

-

Continue reading →: Dell’esigenza di condividere e divulgare

Negli anni ho approcciato il tema della condivisione di contenuti in molte forme e spesso senza una particolare struttura ne una precisa strategia… tanta volontà e un po’ di tempo investito. Mi rendo conto – e leggo da tutte le parti – che divulgare un contenuto richiede anche altro e,…

-

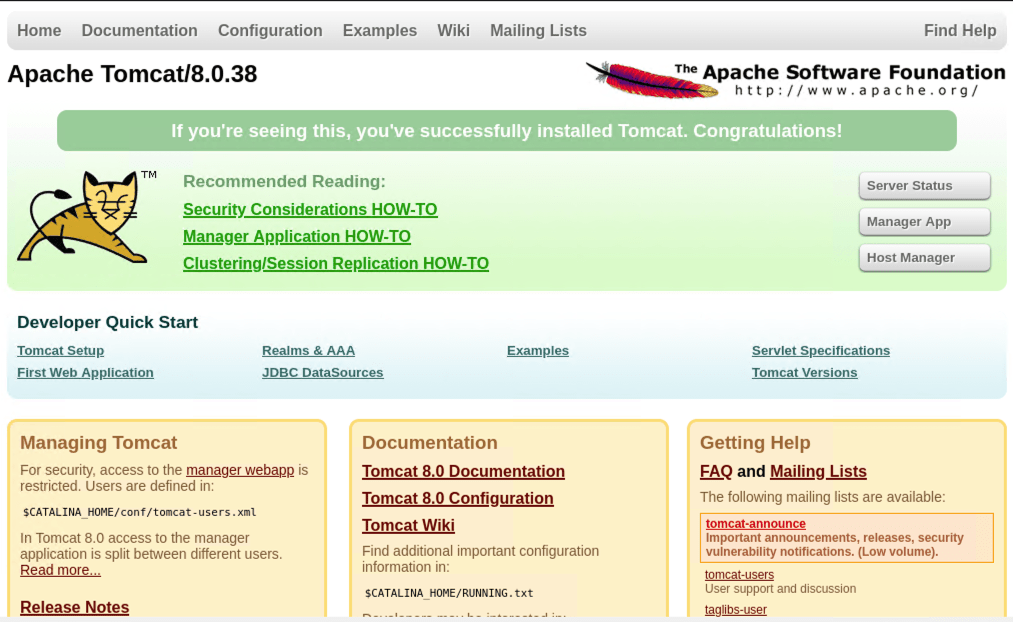

Continue reading →: Fù CentOS

Nelle ultime settimane molti mi hanno chiesto opinioni in relazione al sistema operativo che si dovrà adottare ora che il progetto CentOS si è avviato alla conclusione. Sono molte le realtà che utilizzano la distribuzione come base per le proprie piattaforme ed io stesso, nonostante sia storicamente legato a Debian,…

-

Continue reading →: Un esercizio di approccio: Emotet

Approfitto di un caso arcinoto un po’ fuori dalle cronache (che non amo particolarmente) per ragionare sulla necessità di approcciare la sicurezza informatica in modo integrato valutando le strategie possibili e la necessità di far evolvere le nostre organizzazioni dotandole di una corretta “postura” di difesa. Non possiamo prevedere tutto…

-

Continue reading →: Cyber Security mindset

C’è una tesi di base che dovrebbe diventare il nostro modus operandi generale nella gestione dei problemi, qualunque problema, a prescindere dalla natura o dal contesto. La prima cosa che dobbiamo imparare è riconoscere il problema. È banale: se un fatto o una evidenza non viene riconosciuta come un potenziale…

-

Continue reading →: Riflettendo su alcuni recenti cyber attacchi…

Una premessa doverosa prima di addentrarci nel tema di questo mio intervento. La condivisione delle idee e la crescita della cultura è, in assoluto, lo strumento per risolvere i problemi ed affrontare in generale nuove sfide. Sviluppare una cultura della sicurezza informatica vi permetterà di affrontare il problema delle minacce…

-

Continue reading →: Le telefonate delle 09:01 a.m.

La frequenza con cui accade mi preoccupa. Lo scenario che mi viene riferito è questo: i primi dipendenti arrivano in azienda e si accorgono che qualcosa non va nei sistemi, avvisano l’IT Manager o il System Intergrator che gli da supporto i quali devono constatare un fatto non piacevole. I…

Ciao,

sono Rocco

… e questo è mio sito personale dove condivido idee, riflessioni ed esperienze su hacking e sicurezza informatica.

Let’s connect

Rimani aggiornato!

Iscriviti per ricevere gli update dei nuovi post e video.

![Info Sec Unplugged [1e] – Gestione delle configurazioni](https://roccosicilia.com/wp-content/uploads/2024/12/podcast.png?w=541)