-

Continue reading →: Cloud Security: assessment e detection [prima parte]

Quella che voglio fare è una prima riflessione ad “alta voce” su un tema che, per una serie di coincidenze, ho toccato in diverse occasioni negli ultimi giorni. Scrivo quindi di getto qualche pensiero e annoto pubblicamente qualche risorsa per dar seguito poi a qualche approfondimento. Parto dallo scenario: molte…

-

La disponibilità di credenziali negli attacchi informatici

Published by

on

Continue reading →: La disponibilità di credenziali negli attacchi informaticiAnche in questo breve post resto sul tema della “recon” con un focus particolare: la ricerca e l’impiego di credenziali valide per l’attuazione di un attacco informatico. Tra le attività che l’attacker esegue, una volta mappate le tecnologie in uso dall’organizzazione terget ed i servizi esposti in rete pubblica (posta…

-

Continue reading →: OT / ICS Security Workshop

Scrivo questo post il giorno prima rispetto al workshop che si terrà il 17 marzo in collaborazione con Festo Academy ma lo pubblicherò solo qualche giorno dopo. In questa occasione vorrei riassumente alcune dei temi trattati durante la sessione assieme ad Andrea Dainese con il quale ho condiviso la conduzione.…

-

Continue reading →: Calcolo del rischio: riflessione sulle tecniche di misura in cyber security

Premetto che in questo post mi avventuro su un tema non propriamente mio (la statistica) applicato al campo della cyber security (che è un po’ più casa mia). Colpa di Mirko Modenese – uno che di statistica ne sa da far cuccioli – che mi tira in ballo in questo…

-

Continue reading →: Master CyberSecurity e Data Protection: riflessioni ed approfondimenti

Lo scorso 26 febbraio ho avuto il piacere dedicare una giornata per una docenza all’interno del Master curato da 24 ore Business School: Executive Master Cybersecurity e Data Protection. Tanti argomenti, quelli discussi nella preparazione del programma, da addensare in sei intense ore dove si sono condivise informazioni ma anche…

-

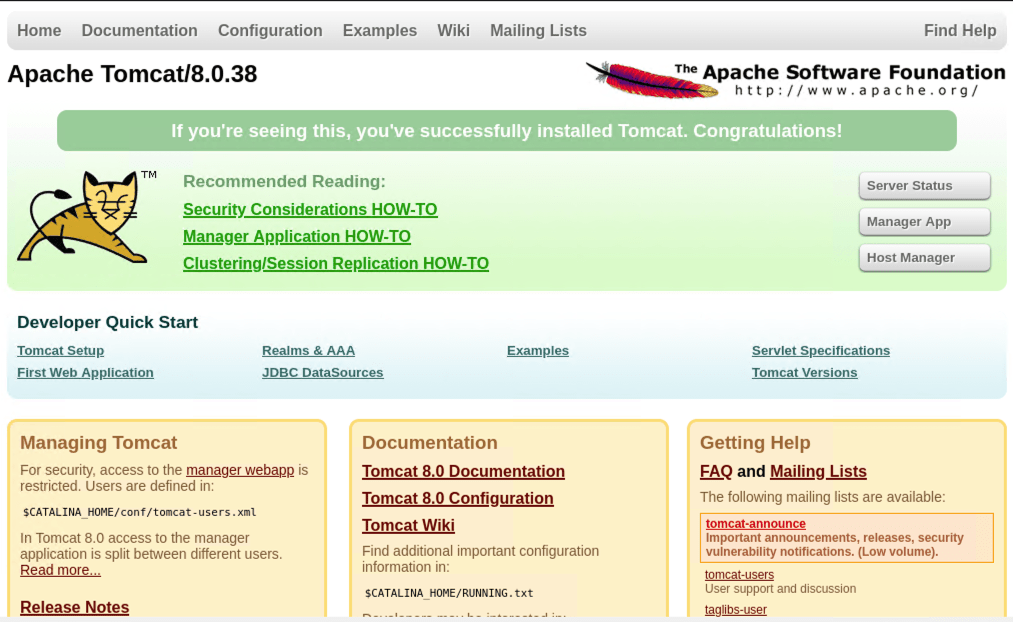

Continue reading →: Lab setup per post-exploiting: scenario base

Un post dedicato alla preparazione di un lab destinato ad esercitazioni di attacco e difesa. In realtà si tratta di una versione rivisitata di un lab che avevo implementato a fine 2021 con Andrea Dainese per delle sessioni cyber range di addestramento di un Red Team (esperienza molto interessante tra…

-

Continue reading →: Playing with TOR

Durante la preparazione di alcuni laboratori per un workshop sulle simulazioni di attacco ho approfondito alcuni aspetti del funzionamento della rete ToR, quei dettagli che capita di leggere ma più raramente di toccare con mano fino a quando non se ne ha l’occasione. Mi piaceva l’idea di riassumere in un…

-

Vulnerabilità, calcolo del rischio e gestione delle priorità

Published by

on

Continue reading →: Vulnerabilità, calcolo del rischio e gestione delle prioritàIn più occasioni mi trovo a discutere della differenza nella sostanza tra lo score di una vulnerabilità, rappresentato dal parametro CVSS, ed il rischio ad essa correlata che deve tener conto di diversi elementi del contesto. L’output standard dei tools di scansione delle vulnerabilità potrebbe facilmente portare a considerare lo…

Ciao,

sono Rocco

… e questo è mio sito personale dove condivido idee, riflessioni ed esperienze su hacking e sicurezza informatica.

Let’s connect

Rimani aggiornato!

Iscriviti per ricevere gli update dei nuovi post e video.

![Info Sec Unplugged [1e] – Gestione delle configurazioni](https://roccosicilia.com/wp-content/uploads/2024/12/podcast.png?w=541)