-

Continue reading →: Preparando HackInBo 2023

Scrivo questo post mentre completo l’ultima slide della mia presentazione per HackInBo Winter Edition 2023 in cui vorrei dare i riferimenti del materiale (almeno i testi principali) che ho utilizzato negli ultimi mesi per sviluppare le tecniche di cui parlero’ nella sessione del prossimo 18 novembre, tra circa una settimana.…

-

Continue reading →: “Cercare” e segnalare vulnerabilita’

Premetto che il post completo con la cronostoria degli eventi e’ disponibile su Patreon ai sostenitori della mia attivita’ di ricerca. Qui vorrei comunque documentare a livello informativo i fatti. In questo periodo sto dedicando molto tempo allo studio, ho degli obiettivi personali e professionali che riguardano alcune certificazioni (come…

-

Continue reading →: [PenTestStudy] Web Application Attack – XSS

In questo post devo necessariamente fare una carrellata delle principali vulnerabilita’ del mondo web. Si tratta di temi che tutti avrete sentito decine di volte, cerchero’ do trattarli restando sul pratico e mescolando con un po’ di attivita’ di bug bounty. Cross-Site Scripting Esistono due grandi famiglie di XSS: stored…

-

[PenTestStudy] Web Application Attack – p1

Published by

on

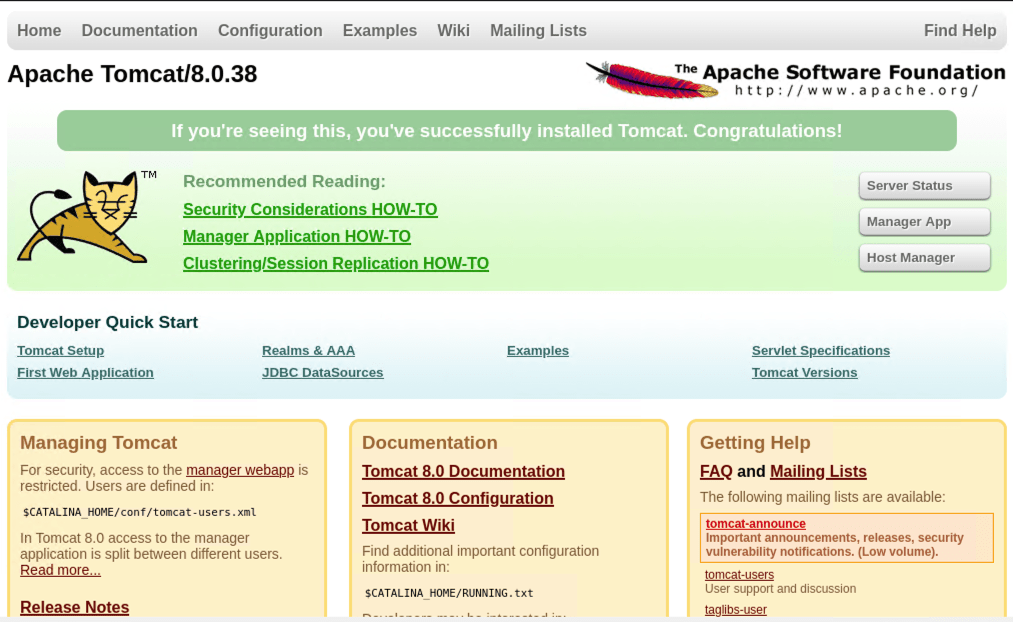

Continue reading →: [PenTestStudy] Web Application Attack – p1Su questo capitolo mi soffermero’ parecchio in quando voglio affiancare alla documentazione ufficiale del corso tutte le nozioni che sto acquisento grazie al libro “Attacking and Exploiting Modern Web Application” di cui abbiamo parlato in live con gli autori. Nel contesto del PenTesting possiamo identificare tre macro tipologie di test:…

-

Continue reading →: [PenTestStudy] Vuln. scan

Abbastanza ovvio come passaggio: nel momento in cui la vulnerabilità software rappresenta uno degli elementi da sfruttare per guadagnare un accesso sul sistema target diventa indispensabile, raccolte le informazioni sul sistema, individuare le falle. Il funzionamento di base del processo è molto semplice. Tramite un sistema di scansione vengono identificati…

-

Continue reading →: [PenTestStudy] Active Info. Gathering

A differenza di quanto avviene per le attività passive in questo caso è previsto che si eseguano azioni che possono sollecitare il target. In un contesto di PenTesting non è necessariamente un problema ma in attività di Adversarial Simulation e Red Teaming se cose cambiano e molte delle azioni che…

-

Continue reading →: Air-gapped Data Exfiltration: keyboard leb (prima parte)

Tutto parte da questa fantastica lettura. L’ipotesi di laboratorio è che sia possibile utilizzare i led di una tastiera USB per trasmettere dati ad un sistema ricevente operando così da canale per un’azione di data exfiltration. E’ uno di quei temi che ti capita di leggere ma che raramente si…

-

Continue reading →: [PenTestStudy] Passive Info. Gathering

In molti contesti operativi e formativi si fa riferimento alla ricerca di informazioni utilizzando modalità “passive”, ovvero senza un contatto diretto con il target, utilizzando il termine Open-source Intelligence (OSInt). Parere assolutamente personale: OSInt è sicuramente una tecnica utile all’Info. Gathering ma non credo sia l’unica modalità per procedere. Al…

-

Continue reading →: [PenTestStudy] Info. Gathering: intro

Mi do un obiettivo personale ora che inizio a discutere i temi più operativi: a prescindere dalle metodologie proposte nei vari percorsi di studio (tutti fantastici, intendiamoci) vorrei aggiungere un po’ di “mondo vero”. Come spesso faccio notare molte certificazioni propongono tools utilizzabili solo in scenari white box, va tenuto…

Ciao,

sono Rocco

… e questo è mio sito personale dove condivido idee, riflessioni ed esperienze su hacking e sicurezza informatica.

Let’s connect

Rimani aggiornato!

Iscriviti per ricevere gli update dei nuovi post e video.

![Info Sec Unplugged [1e] – Gestione delle configurazioni](https://roccosicilia.com/wp-content/uploads/2024/12/podcast.png?w=541)