Mi do un obiettivo personale ora che inizio a discutere i temi più operativi: a prescindere dalle metodologie proposte nei vari percorsi di studio (tutti fantastici, intendiamoci) vorrei aggiungere un po’ di “mondo vero”. Come spesso faccio notare molte certificazioni propongono tools utilizzabili solo in scenari white box, va tenuto in considerazione che oggi il mercato richiede li valotare anche in modalità differenti e in contesti differenti dal PenTesting “classico”: sono molto richieste le azioni di simulazione di attacco con lo scopo di misurare l’efficacia dei sistemi di detection e prevention, scenario che invalida l’utilizzo di molto tools e metodi di PenTesting in favore di azioni più “silenziose”. Nel video che ho preparato per la community Patreon do qualche spunto:

Detto questo potremmo riassumere il concetto di information gatherting come l’abilità del pen tester o del red teamer di raccogliere più informazioni possibili sul proprio target, informazioni che verranno poi utilizzate per valutare potenziali falle da sfruttare nelle successive fasi del security test.

Perché

Purtroppo per chi legge sono un amante del modello comunicativo di Sinek, quindi la prima cosa da capire è il perché delle nostre azioni. Perché si parte dalla raccolta delle informazioni? Si tratta di un’aspetto strategico fondamentale: per decidere quali azioni intraprendere dobbiamo necessariamente conoscere il target con un grado di dettagli sufficiente a consentirci di valutare possibili falle di sicurezza. Se nel contesto del pen testing questa fase può “limitarsi” al perimetro digitale, nel contesto dell’adversarial simulation e del red teaming è necessario estendere la ricerca di informazioni ad altri domini come l’ambito fisico delle infrastrutture, le persone coinvolte e le loro relazioni, i processi di business.

Restando nel perimetro del pen testing, avendo uno scope definito in fase di ingaggio, è necessario che ogni elemento “collegato” al nostro scope ci sia ben chiaro.

Come

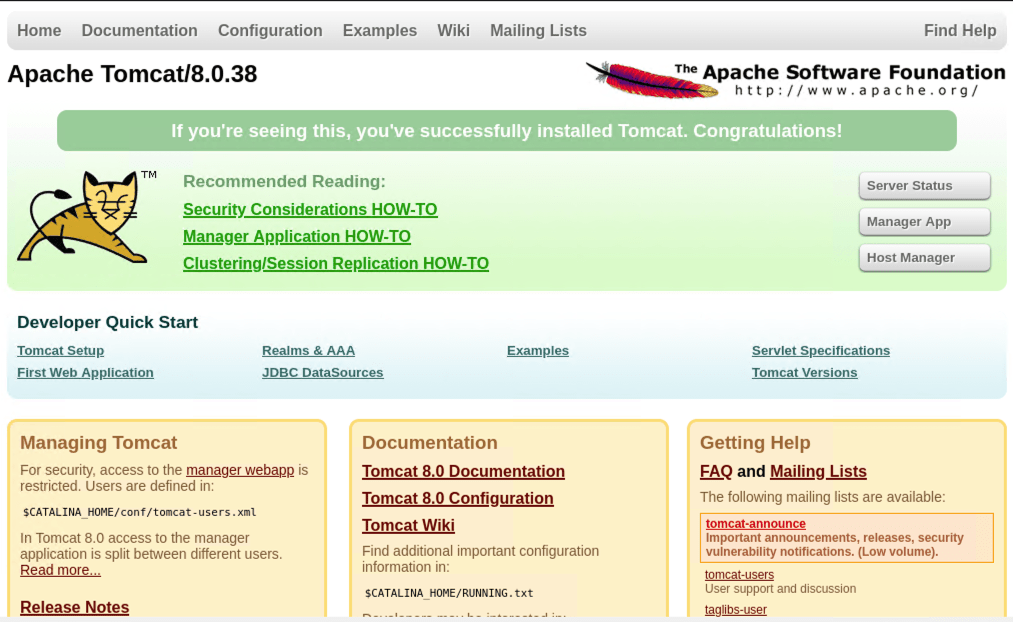

Abbiamo due principali metodologie perseguibili che vengono disolito definite come Passive e Active Info. Gathering. Come suggerito dal nome nel primo caso le informazioni vengono cercate ed analizzate utilizzando fonti terze e senza una interazione diretta con il target, nel secondo caso si agisce direttamente sul target. Queste due modalità di lavoro sono da considerarsi complementari e non una alternativa all’altra e la stessa fase di racolta informazioni non ha una “fine” specifica in quanto anche durante le successiva fasi di lavoro possono essere infividuati nuovi elementi da approfondire in relazione al perimetro in analisi. Gli strumenti utilizzati sono invece abbastanza differenti tra loro in base al tipo di items che stiamo considerando.

Fondamentale la gestione delle informazioni in questa fase: i dati devono essere annotati in modo da consentirne la fruizione e l’analisi. Personalmene utilizzo sia gli appunti scritti (in questo periodo utilizzo Notion ed in passato o utilizzato Obsidian) che appunti “visivi” come i grafi di Maltego.

Struttura delle informazioni

Questa parte la tratterò meglio nel prossimo post in qui inizierà ad affrontare operativamente il task, in questa occasione vorrei solo preparare il terreno per quello che verrà. Recentemente su LinkedIn ho scritto un post in relazione alla gestione delle informazioni ed ho ricevuto diversi feedback dove molti hanno segnato quanto siano legati, per abitudine, a strumenti molto versatili ma con poche funzionalità (es: notepad e simili).

E’ comprensibile, cambiare abitudine dopo anni è difficile ma va considerato che i dati che andremo a raccogliere non hanno una struttura standard. Potremmo aver bisogno di una struttura Database, di una struttura Directory, di un archivio di immagini, di note tecniche, di collegamenti e relazioni. Meglio mettersi comodi e selezionare un set di strumenti che sia in grado di gestire diversi “formati” senza impazzire.

La mia esperienza mi ha portato a selezionare strumenti che consentono di condividere facilmente le informazioni con il mio team e con il cliente e che mi consentano un’interazione manuale e automatizzata, attraverso un buon set di API ad esempio.

Le informazioni che andrete a gestire sono alla base del nostro lavoro di analisi e faranno parte della documentazione che consegneremo a chi ci ha commissionato l’attività, non è opportuno gestirle in modo confuso, ne va della qualità dell’attività stessa.

Prossimo argomento?

Fatte le dovute premesse il prossimo arbomento è prettamente operativo e si parte dalle attività di Passive Information Gathering.

Scrivi una risposta a Concetti di hacking etico per team IT: Intro e Reconnaissance. – Rocco Sicilia Cancella risposta