-

Continue reading →: Update #6: blog and live topics (eng)

Continue reading →: Update #6: blog and live topics (eng)First of all, I’d like to let you know that the blog is currently being updated. I’ve been making a few changes over the past few hours, as I felt it was time to refresh the style—partly inspired by some feedback I’ve received over time, and partly because I wanted…

-

Continue reading →: Update #6: blog e argomenti live

Continue reading →: Update #6: blog e argomenti livePer prima cosa vi segnalo che il blog è in fase di aggiornamento. Proprio in queste ore sto modificando un po’ di cose, avevo voglia di aggiornare lo stile, in parte a seguito di alcuni feedback arrivati nel tempo, in parte perché avevo voglia di aggiornare la veste grafica. In…

-

Continue reading →: Il 15enne che ha violato …

Continue reading →: Il 15enne che ha violato …Penso sia la prima volta che decido di scrivere espressamente per polemizzare sul modo in cui vengono date e commentate le notizie del mondo info. sec., ammesso che di notizie info. sec. si parli perché sempre più spesso io vedo solo del gossip condito con qualche parola con *cyber* che…

-

Continue reading →: Riflessione sulle Free WiFi

Continue reading →: Riflessione sulle Free WiFiNel feed di LinkedIn di qualche giorno fa mi sono imbattuto in un post di un mio contatto che lavora in campo info-sec. e che, con una certa leggerezza e senza argomentare, sosteneva che i rischi legati all’utilizzo incauto di reti wireless “open” trovate in giro per il mondo sono…

-

Continue reading →: Cyber Security Test: conoscere il target (parte 1b)

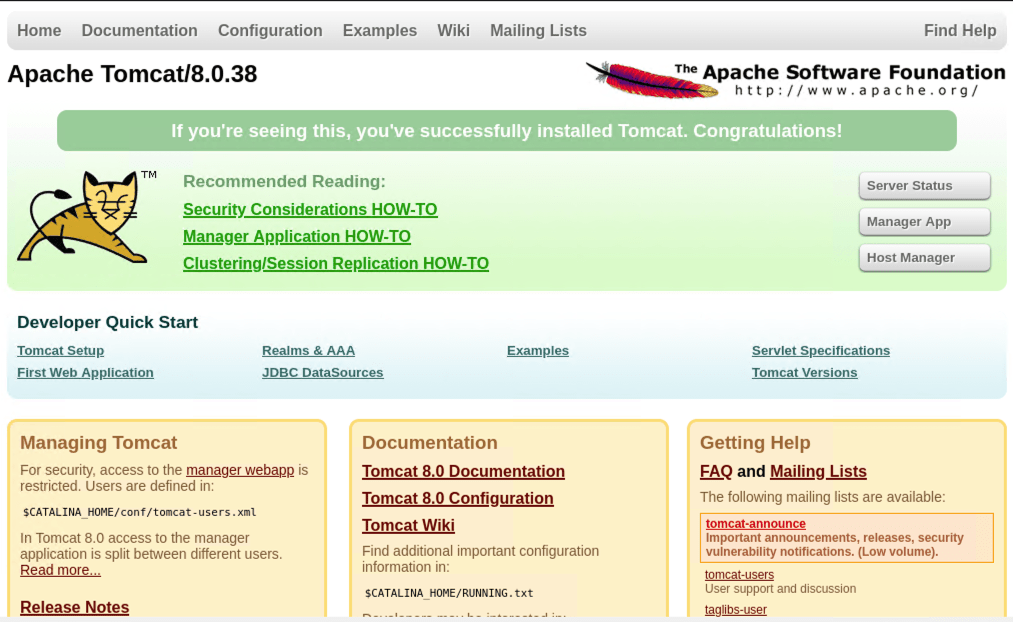

Continue reading →: Cyber Security Test: conoscere il target (parte 1b)Ho deciso di estendere la “parte 1” prima di passare oltre per fare un piccolo focus sull’analisi del sito web istituzionale del target (e dei siti che troveremo). Nelle fasi iniziali del test ogni informazione è preziosa (mi ripeto, lo so) e le fonti vanno spremute bene. Oltre ai contenuti…

-

Continue reading →: Twitch Live 03.01.2025

Continue reading →: Twitch Live 03.01.2025Come ho accennato su Discord e Telegram ho pensato di strutturare meglio il format delle Live del venerdì su Twitch, da quando ho aperto il canale non ho mai voluto fare qualcosa di “preparato” e molto spesso ho proposto gli argomenti ed i LAB che erano in quel momento sulla…

-

Continue reading →: C2 custom (parte 1)

Continue reading →: C2 custom (parte 1)È un’esigenza di servizio che soddisfa una mia personale curiosità. Ho dei requisiti specifici da soddisfare: In questo post ragiono “ad alta voce” mentre scrivo il prototipo di cui pubblico il codice su github: https://github.com/roccosicilia/http_c2. Prototipo (in python) La componente C2 (il server) si deve limitare a ricevere i comandi…

-

![Info Sec Unplugged [11]: Network Design](https://roccosicilia.com/wp-content/uploads/2024/12/podcast.png?w=541) Continue reading →: Info Sec Unplugged [11]: Network Design

Continue reading →: Info Sec Unplugged [11]: Network DesignQuesta chiacchierata l’abbiamo dedicata alla struttura delle reti informatiche con riferimento ai tipici “malintesi” di fantasiosi Network Engineer che fanno sicuramente in modo che le reti funzionino ma si dimenticano completamente di valutare gli aspetti legati alla sicurezza della rete. Il modo in cui è disegnata la rete contribuisce enormemente…

-

Continue reading →: Cyber Security Test: conoscere il target (parte 1)

Continue reading →: Cyber Security Test: conoscere il target (parte 1)Iniziamo subito con lo scoperchiare un enorme Vaso di Pandora e discutiamo la fase più sottovalutata da chi esegue security test: la raccolta delle informazioni. Il modello di base è molto semplice e si basa su un principio: meglio conosco il mio “avversario” e più sarò in grado di sferrare…

Ciao,

sono Rocco

… e questo è mio sito personale dove condivido idee, riflessioni ed esperienze su hacking e sicurezza informatica.

Let’s connect

Rimani aggiornato!

Iscriviti per ricevere gli update dei nuovi post e video.