-

Continue reading →: TIBER-EU: i team

Durante la lettura del documento che illustra il framework tutto mi è diventato più chiaro quando sono state mappate le competenze dei team che hanno un ruolo attivo nel processo di testing. Ho quindi pensato di partire dagli attori coinvolti per poi parlare del processo in se. Per ora è…

-

Continue reading →: OSCP: D2

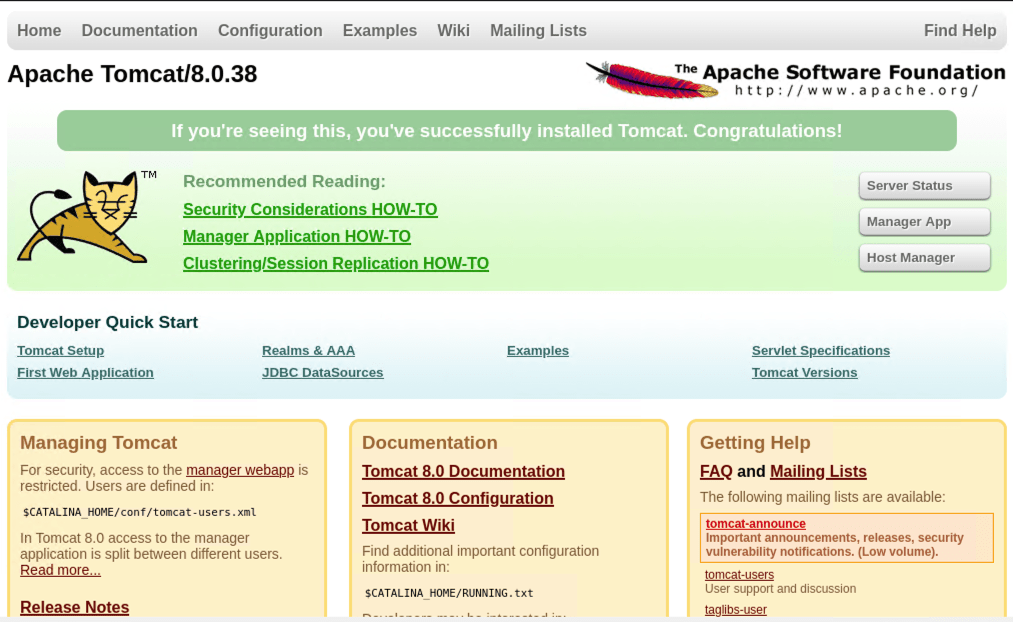

Mi rimetto seriamente a studiare per OSCP. Purtroppo c’è questa cosa delle prime lezioni introduttive che per me sono uno scoglio per un motivo stupido… sono proprio le basi e dopo qualche decina d’anni un po’ di cose le impari. Le vivo come un ripassone quindi e devo ammettere che…

-

Continue reading →: TIBER-*: intro

Il mondo dell’information security ha con il tempo sviluppato modelli e framework per strutturare molti processi di gestione del rischio cyber. Alcuni sono diventati un punto di riferimento assoluto (vedi NIST o ISO 27001/27002, lascio qui il link una lista con qualche descrizione utile) e spesso vengono adottati anche solo…

-

Continue reading →: ICMP infostealing: il lab [prima parte]

Prima una premessa. Sul piano operativo l’esecuzione di un attacco informatico che ha come obiettivo il furto di dati (Data Breach) diventa più efficace in proporzione alla quantità di informazioni relative al target di cui si può disporre. Alcune di queste informazioni posso essere raccolte grazie a tecniche come OSInt…

-

Continue reading →: Prendetevi cura della vostra zona DNS

Per vari motivi sto riprendendo in mano varie tecniche di “ricognizione” nei confronti di un potenziale target ed è sorprendente quante informazioni vengano lasciate a disposizione di chiunque per banale mancanza di manutenzione. Oggi è stato il turno delle zone DNS, elemento interessante per un’attacker in quanto avere a disposizione…

-

Continue reading →: Studio della vuln. CVE-2022-23093 [seconda parte]

Come promesso torno sulla CVE con gli esiti dei test che ho fatto: mi ero ripromesso di dedicarci una paio di sessioni e così ho fatto. Rimanendo praticamente sullo stesso “impianto” di laboratorio presentato nella prima parte ho fatto diverse prove di formattazione di una risposta ICMP il cui contenuto…

-

Continue reading →: Studio della vuln. CVE-2022-23093 [prima parte]

Qualche giorno fa, durante una live, mi e’ stata ricordata la CVE in oggetto che interessa i sistemi FreeBSD e su cui avevo un po’ riflettuto a livello di potenziale offensivo. La CVE mi era tornata alla mente anche a seguito di una recente vulnerabilita’ che ha interessato l’implementazione di…

-

Continue reading →: Codice “home made”

Molte figure con un background tecnico-informatico si dedicano alla scrittura di software per moltissimi motivi: dal puro piacere personale di costruirsi qualcosa di utile, anche solo per esigenze personali, fino ad arrivare ad esigenze operative o aziendali gestibili con un software custom. Personalmente ho scritto “molto” codice per automatizzare o…

-

Post-exploitation: appunti tattici e qualche riflessione

Published by

on

Continue reading →: Post-exploitation: appunti tattici e qualche riflessionePremetto che sto sistemando un po’ di appunti e materiale in relazione alle attività immediatamente successive all’acquisizione di un primo accesso ad un sistema target (a prescindere dal modo in cui è stato ottenuto) in un contesto di simulazione di attacco. Sto lavorando su due fronti: il primo prettamente ludico…

Ciao,

sono Rocco

… e questo è mio sito personale dove condivido idee, riflessioni ed esperienze su hacking e sicurezza informatica.

Let’s connect

Rimani aggiornato!

Iscriviti per ricevere gli update dei nuovi post e video.

![Info Sec Unplugged [1e] – Gestione delle configurazioni](https://roccosicilia.com/wp-content/uploads/2024/12/podcast.png?w=541)