Iniziamo a discutere un tema che sul piano pratico è estremamente importante. Monte aziende hanno implementato un piano di Disaster Recovery – più o meno bene – e in quasi la totalità dei casi che ho analizzato lo stesso piano è stato adeguata per gestire l’evento “attacco cyber”. Nella realtà dei fatti gli adeguamenti che ho visto sono spesso insufficienti se non errati.

In caso di attacco ci sono diverse domande a cui dovremmo rispondere prima di utilizzare il piano di DR:

- sono in grado di comprendere se la compromissione ha interessato anche il sito secondario?

- sono in grado di stabilire se i recovery point di cui dispongo sono “puliti”?

- sono in grado di stabilire se le operazioni da parte del threat actor sono state effettivamente bloccate?

Rispetto al “vecchio” piano di DR ci sono nuovi elementi che dobbiamo necessariamente considerare e quindi nuove predisposizioni da implementare.

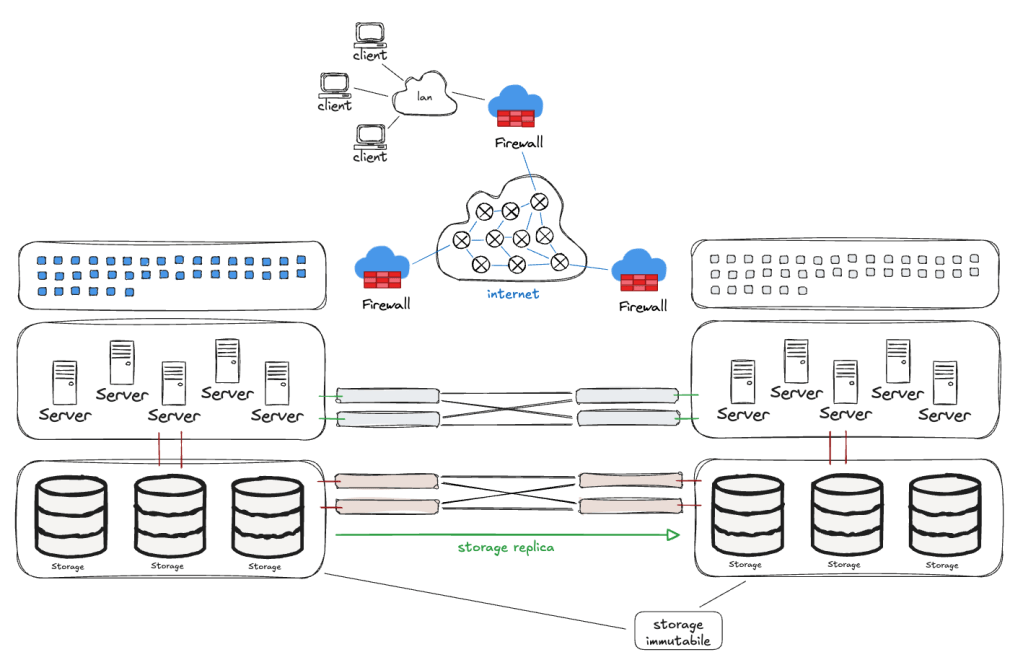

In questa puntata del podcast discutiamo quelle che sono i principali errori osservati nell’utilizzo del piano di DR come strumento di recovery per lo scenario degli attacchi cyber e lo facciamo tenendo a mente uno schema logico di base, quello probabilmente più utilizzato, in cui abbiamo due siti Datacenter interconnessi a livello rete ed a livello storage.

La puntata del podcast è disponibile integralmente qui: https://www.spreaker.com/episode/0x1a-dr-e-cyber-recovery-parte-1–67835796

Allego uno schema tecnico di base utile alla discussione:

Se i contenuti che propongo tramite questo blog, il podcast, il mio canale YouTube e la piattaforma Patreon ti sono utili si suggerisco di iscriverti (gratuitamente) ai miei canali per rimanere sempre aggiornato.

Il mio progetto di divulgazione è completamente auto-finanziato e puoi aiutarmi a migliorarlo sostenendomi tramite Patreon. Ai sostenitori, dedico del tempo extra con contenuti speciali e canali diretti.

![Info Sec Unplugged [1a] – DR e Cyber recovery (parte 1)](https://roccosicilia.com/wp-content/uploads/2024/12/podcast.png?w=541)

Lascia un commento